Hola a todos!

Vamos a continuar configurando nuestro honeypod con sebek y honeywall desde el punto en el cual lo dejamos, recordareís que habíamos finalizado de configurar el medio de acceso alternativo a sebek, por tanto la instalación como tal ya ha finalizado…solo nos restaría eliminar todo rastro visible de sebek, carpetas de instalación, la papelera, etc…por que no tendría mucho sentido dejar en un honeypod, ningún rastro que indicara que lo es…

Y pasaremos a configurar al corazón de nuestro honeypod, honeywall, que es el que va actuar de barrera entre los atacantes y nosotros, y nos va a permitir asistir en directo a “sus” andanzas (en este caso las nuestras ya que no se encuentra en internet si no en una lan…recordáis?)

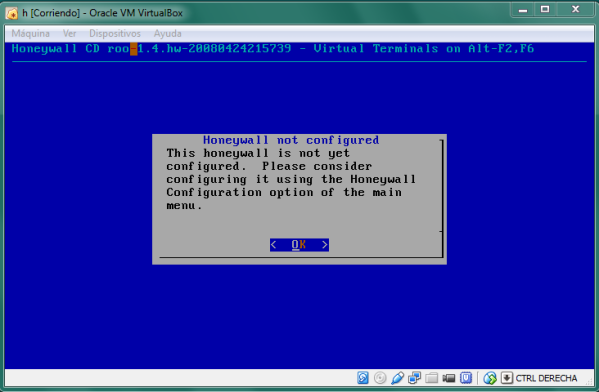

Me voy a saltar la instalación en sí de honeywall, porque es muy sencilla y por economía de espacio, asi que voy a darlos por instalado y pasaremos a la configuración en sí del mismo…solo un apunte más una vez iniciado honeywall desde la terminal (no tiene interfaz gráfica) tendremos que loguearnos como el usuario roo, con la contraseña roo, y ejecutaremos su -, que cargara el asistente para su configuración, previamente se nos solicitarán la contraseña de root, por defecto roo, una vez realizado esto nos mostrará la siguiente pantalla…

Pulsaremos ok…

Sigue leyendo

Inicio » Publicaciones con la etiqueta 'redes locales'

Archivo de la etiqueta: redes locales

MONTANDO UN HONEYPOT (sebek, honeywall en virtualbox) parte 1

Hola a tod@s!!!

Siempre he tenido ganas de trastear con un honeypot situado estratégicamente y ofreciendo un blanco suculento…por desgracia no lo he podido llevar a cabo…aun! (tengo muchas ideas, pero poco tiempo), y me consta que es un elemento que no es muy cercano al usuario medio, por tanto voy a tratar de mostraros como configurar uno muy sencillito…solo para que veáis como se ve…

Vamos a ver como siempre cual es la definición que da Wikipedia sobre el termino honeypot…

“Se denomina honeypot al software o conjunto de computadores cuya intención es atraer a atacantes, simulando ser sistemas vulnerables o débiles a los ataques. Es una herramienta de seguridad informática utilizada para recoger información sobre los atacantes y sus técnicas. Los honeypots pueden distraer a los atacantes de las máquinas más importantes del sistema, y advertir rápidamente al administrador del sistema de un ataque, además de permitir un examen en profundidad del atacante, durante y después del ataque al honeypot.

Algunos honeypots son programas que se limitan a simular sistemas operativos no existentes en la realidad y se les conoce como honeypots de baja interacción y son usados fundamentalmente como medida de seguridad. Otros sin embargo trabajan sobre sistemas operativos reales y son capaces de reunir mucha más información; sus fines suelen ser de investigación y se los conoce como honeypots de alta interacción.”

Bien pues queda clara cuál es la intención de un honeypot, vamos a instalar un honeypot de alta interacción, para ello elegiremos como S.O. Microsoft Windows XP para él, y explicaremos como configurar en VirtualBox el software necesario para controlarlo.

He elegido Sebek como honeypot, pasemos a conocerlo un poco más según la página honeynet.org

“Sebek is a data capture tool designed to capture attacker’s activities on a honeypot, without the attacker (hopefully) knowing it. It has two components. The first is a client that runs on the honeypots, its purpose is to capture all of the attackers activities (keystrokes, file uploads, passwords) then covertly send the data to the server. The second component is the server which collects the data from the honeypots. The server normally runs on the Honeywall gateway, but can also run independently. “

Y he elegido honeywall como sistema de monitorización, vamos a conocerlo un poco más según la página de sus creadores:

“Honeywall CDROM is our primary high-interaction tool for capturing, controling and analyzing attacks. It creates an architecture that allows you to deploy both low-interaction and high-interaction honeypots within it.”

Una vez hechas las presentaciones de rigor voy a mostraros lo primero de todo como configuraremos virtualbox, ya que es necesario que se cumplan ciertas condiciones…

Bien os muestro cual es la idea en una topología de red, no es exacta, porque se va a configurar sin el acceso a internet, por tanto sin el router R1, con él se vería así…

Por tanto si se elimina R1 el equipo atacante se encontraría en la misma red local 192.168.56.0/24, esa es la topología que se va a configurar, como se muestra a continuación

Interconectando GNS3 con nuestros Hosts y máquinas virtuales.

Hola a todos, hoy vamos a interconectar nuestro simulador, para que se pueda comunicar con nuestra maquina host y nuestras máquinas virtuales, sé que es un tema que se puede encontrar por la red, pero no está lo completo que me gustaría, y no cubre Linux y Windows a la vez, y tampoco la comunicación con las VM…por tanto me lanzo a tratar de completarlo.

Comencemos por el universo Windows…

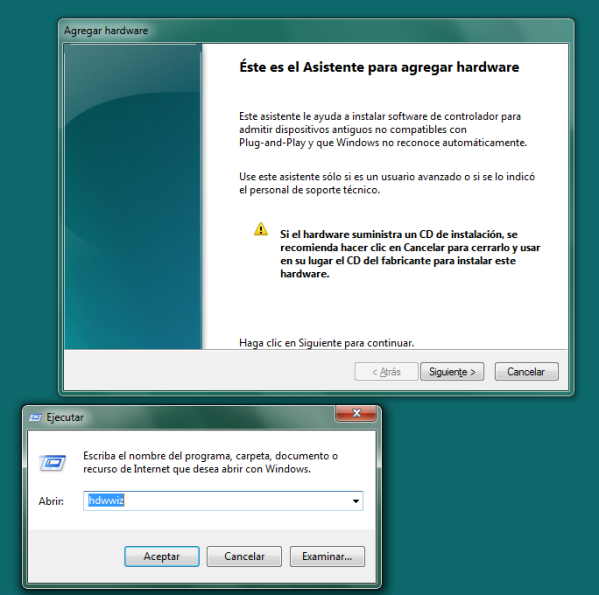

Para lograr la comunicación de GNS3 con nuestro host, hemos de instalar una interfaz bucle (loopback) en nuestro sistema operativo anfitrión, nada más sencillo que iniciar el asistente de instalación de hardware en win7, para ello en inicio>todos los programas>accesorios>ejecutar introduciremos hdwwiz…

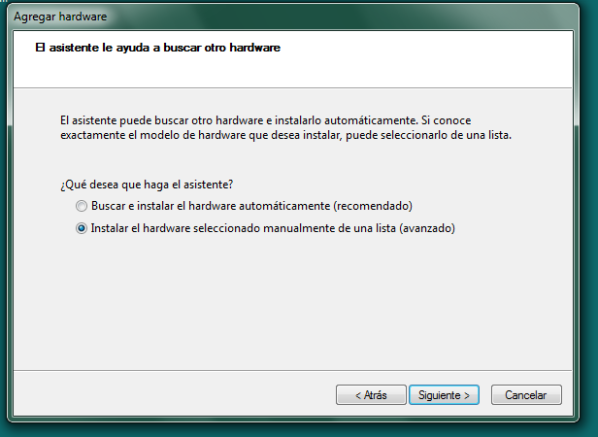

Y a continuación seleccionaremos la opción instalar el hardware seleccionado manualmente de una lista, tal como se observa en la captura siguiente…

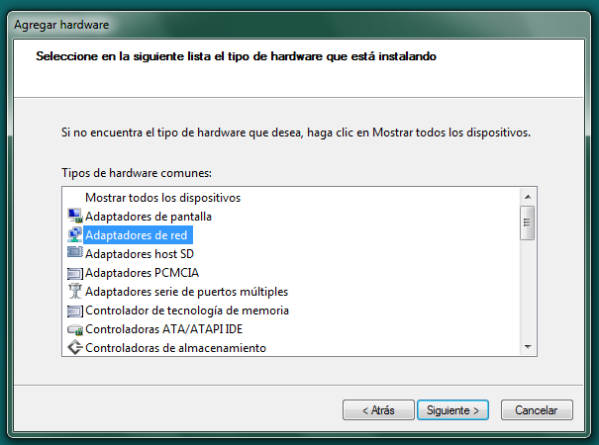

Obviamente seleccionaremos adaptadores de red…

Y seleccionaremos de Microsoft, el adaptador de bucle invertido, como se ve en la siguiente captura… Sigue leyendo

SERIE RADIUS , CONFIGURACIÓN FINAL , EJEMPLOS, Y FUNCIONAMIENTO EN PACKET TRACER.

Hola a todos!

Ante las peticiones que he recibido de continuar la serie Radius, he decidido alcanzar un punto de equilibrio entre lo que podía afrontar (volver a configurar todas las máquinas virtuales, llegar al punto donde se encontraba la serie) y una solución intermedia y valida que pudiera servir como continuación (dando por supuesto un par de puntos, como creación de usuarios en active directory) sin que me supusiera volver a realizar todo de nuevo…

Ante esta disyuntiva y la falta de tiempo, tuve una pequeña idea, realizarlo en Packet Tracer y a ello me puse.

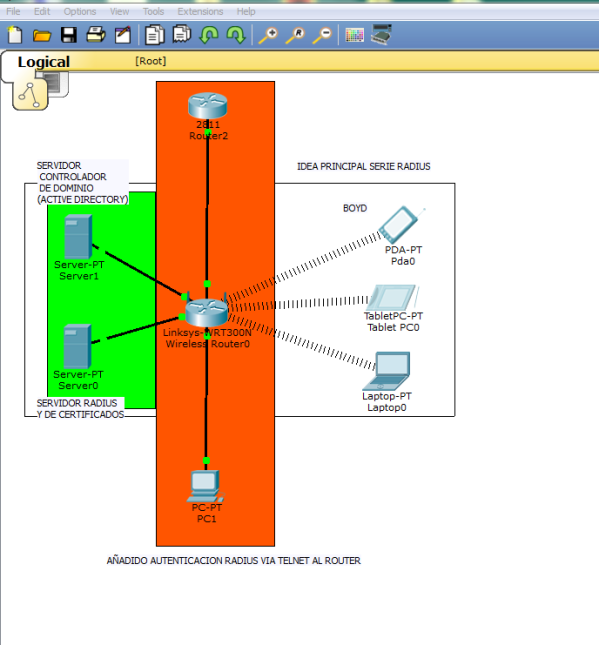

Para retomar donde nos encontrábamos y adonde queremos ir, como siempre, es mejor una imagen que mil palabras…

Fijaos como está representada la idea original de la serie zona verde (uno conteniendo todo lo necesario o dos servidores conteniendo uno active directory y el servicio de certificado del mismo y el otro de respaldo del directorio, el router wifi, y los hosts inalámbricos) y un pequeño ejemplo añadido de seguridad de como configurar una autentificación radius a un router distinto del wifi, para requerir un logeo seguro al mismo.

Como cambiar la dirección mac en Windows

Hola a todos, hoy os voy a mostrar como cambiar la dirección física o mac de la interfaz de red en Windows, recordemos como siempre de que se trata la dirección mac (aunque si no lo sabes este post no es para ti, y te recomiendo que empieces a leer):

“la dirección MAC (siglas en inglés de media access control) es un identificador de 48 bits (6 bloques hexadecimales) que corresponde de forma única a una tarjeta o dispositivo de red. Se conoce también como dirección física, y es única para cada dispositivo. Está determinada y configurada por el IEEE (los últimos 24 bits) y el fabricante (los primeros 24 bits) utilizando el organizationally unique identifier. La mayoría de los protocolos que trabajan en la capa 2 del modelo OSI usan una de las tres numeraciones manejadas por el IEEE: MAC-48, EUI-48, y EUI-64, las cuales han sido diseñadas para ser identificadores globalmente únicos.”

Fuente wikipedia

Para ello tenemos como casi siempre dos métodos el fácil y el complicado, el fácil implica como siempre el uso de herramientas desarrolladas por terceros que solo implican un par de clicks por nuestra parte (ganamos en rapidez pero no en conocimientos) y el “complicado” que como siempre implica 4 o 5 pasos los cuales tenemos que realizar en un orden determinado, el cual denota que sabemos lo que vamos buscando…y ese es el que os voy a mostrar.

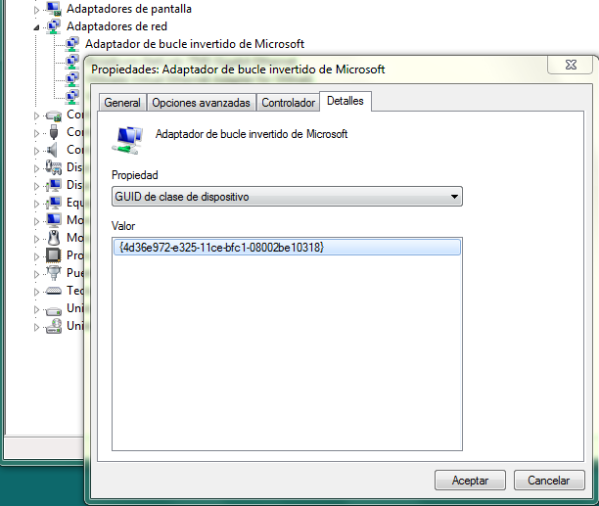

Como todo tiene un principio y en la gran mayoría de equipos hoy en día conviven varias interfaces de red, tendremos que identificar cual de todas ellas es la que queremos modificar, para ello en Windows (en este caso la versión 7) iremos al administrador de dispositivos en el panel de control y en la sección adaptadores de red haremos doble click en la interfaz que queramos modificar y como se observa en la pestaña detalles buscaremos la opción GUID de clase de dispositivo, y tomaremos nota de dicho valor ya que será aquel que nos permitirá identificar nuestra interfaz.

(Una anotación como se observa este how-to esta realizado sobre el adaptador de bucle invertido de Microsoft, aunque en principio es valido para cualquier interfaz ethernet y wlan estas ultimas salvo contadas excepciones)

Una de Virtualización…montando un Citrix Xen Desktop parte 2ª.

Instalación de servidor Vmware sphere ESXv5 y vSphere client, parte A

Hola a todos

Como continuación a la anterior entrada de la serie, pasaremos a instalar en máquinas virtuales un servidor Vmware sphere ESX/ESXi v5 y un servidor Citrix Xenserver 6.2 ambos son hypervisores, como siempre y antes de continuar vamos a ver como definen cada una de las compañías su producto

Para Vmware sphere ESX/ESXi v5 es:

VMware vSphere® 5.5 es la última versión de la plataforma insignia de virtualización de VMware. VMware vSphere (denominado «ESXi» en numerosos círculos en atención al nombre de la arquitectura de hipervisor subyacente) es un hipervisor que no requiere sistema operativo. Se instala directamente en el servidor físico y lo particiona en varias máquinas virtuales. Cada máquina virtual comparte los mismos recursos físicos que las demás máquinas virtuales, y todas ellas se pueden ejecutar a la vez. Al contrario que otros hipervisores, toda la funcionalidad de gestión de vSphere es posible mediante las herramientas de gestión remota. No hay ningún sistema operativo subyacente, lo que reduce la presencia de instalación a menos de 150 MB. –

Fuente http://www.vmware.com/es/products/vsphere/features/esxihypervisor.html#sthash.PJezFgMh.dpuf

Para Citrix Xenserver es:

Citrix XenServer es una plataforma de virtualización de código abierto líder en la industria y en términos de valor para el manejo de infraestructuras virtuales de nube, servidor y escritorio. Organizaciones de cualquier envergadura pueden instalar XenServer en menos de diez minutos para virtualizar incluso las más exigentes cargas de trabajo y automatizar los procesos de administración, con el consiguiente aumento de la flexibilidad y la agilidad de TI, a la vez que reducen los costos. XenServer ofrece un amplio conjunto de capacidades de administración y automatización, un modelo de precios sencillo y razonable y optimizaciones para escritorios virtuales y computación en la nube, y está diseñado para optimizar centros de datos y nubes privadas hoy y en el futuro.

Fuente http:// http://www.citrix.es/products/xenserver/overview.html

Bien como veis ambos productos son similares salvo por un detalle, XenServer es (si no deseas asistencia ni soporte por parte de Citrix) un producto open source que desde la página http://www.xenserver.org se tiene la posibilidad de obtener sin coste alguno.

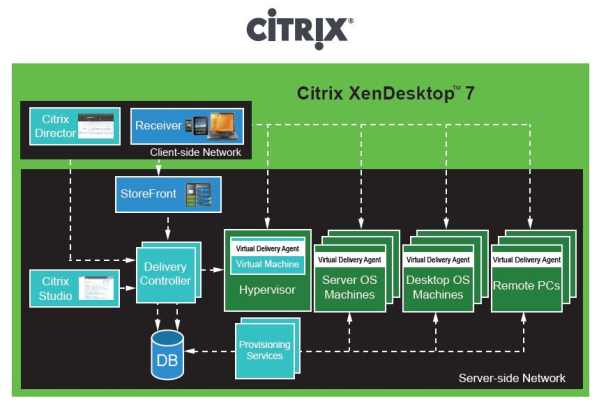

Bien una vez tenemos claro el papel que juegan los hypervisores, recordemos dentro de la arquitectura de Xen Desktop el lugar que ocupan encontrándose en el lado servidor de nuestra red…

Lab 3 Ipv6 configuración de tecnologías de transición. 1ª parte

Hola a todos, como continuación de las entradas de mi amigo Roberto (@1gbdeinfo) , al cual he de pedirle disculpas por el retraso, presentamos este lab que cubre parte de las tecnologías de transición de ipv4 a ipv6 como son la llamada Dual stack, los túneles ipv6 sobre ipv4 e 6to4, en la siguiente entrada de este post trataremos las tecnologías de transición NAT-pt y NAT64, y a partir de esta entrada iremos subiendo el nivel, y tratando de complicarnos la vida… eso si ruego tengáis paciencia puesto que no tengo tiempo para nada… en fin, al lio

Dual stack (doble pila)

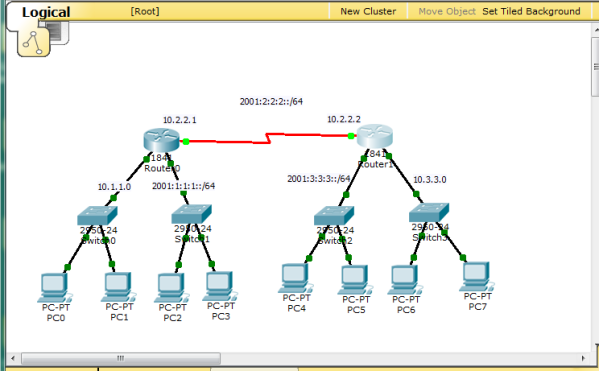

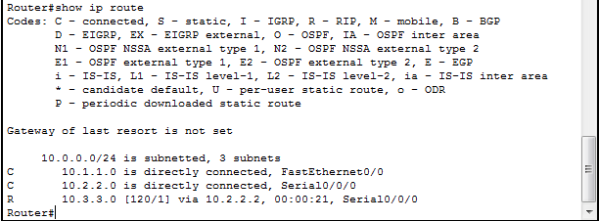

Ya sabéis que vamos directamente a la práctica, fijaos la captura…

Fijaos tenemos una conexión serial que en cada extremo (router) posee direcciones ipv4 e ipv6, y cada router tiene 2 conexiones fast Ethernet una de las cuales es ipv4 y la otra es ipv6, bien la peculiaridad de esta topología es que únicamente las redes ipv4 se comunicaran entre ellas, al igual que las redes ipv6…

Como veis hemos partido de la topología que hemos utilizado desde el lab 1, y como observareis en ambas tablas de enrutamiento (ipv4 e ipv6) tenemos implementado RIP, como vemos…

Algo más sobre IPv6 (por @1gbdeinfo)

Algo más sobre IPv6

Seguimos con las entradas sobre IPv6 que mi amigo Juan Carlos me esta ayudando a completar con su magnifica labor con los laboratorios.

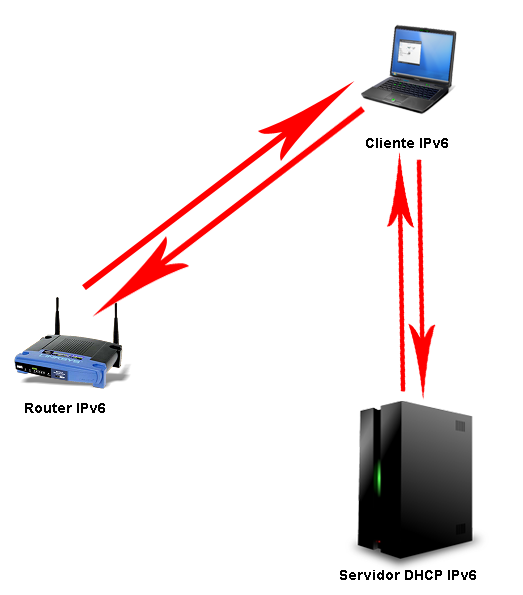

Autoconfiguración IPv6

- Cuando un equipo no tiene configurada una IP estática, lo primero que se hace es obtener una dirección como FE80::D781:E3B:E893:46E4%10 que pertenece a Link Local y que configura dicho equipo.

- Éste, comprueba que no haya conflictos de direccionamiento, usando el protocolo Neighbor Discovery (ND)

- Comprueba si existe un router en la red IPv6.

- El router comprueba los prefijos que tiene asignados.

- Asigna prefijos (asigna la puerta de enlace) y asigna otros que el administrador haya definido de forma explicita.

- El cliente busca un DHCPv6 mediante mensajes Multicast y éste le asignará el resto de descriptores que se hayan indicado por el administrador.

El router Ipv6 tiene un papel importante en la configuración de los parámetros del direccionamiento IPv6.

Tecnología de transición

Hoy en día, no todos los ISP´s disponen de IPv 6 en sus redes y es por ello que se utiliza lo que llamamos mecanismos de transición y coexistencia.

Lo que consiguen estos mecanismos básicamente, es que las redes IPv4 e IPv6 coexistan mediante los llamados túneles, que no es otra cosa que cuando IPv6 no esta disponible de manera nativa, se pueda utilizar a través de las redes IPv4.

Estos mecanismos se encargan de que el protocolo IPv6 sea encapsulado dentro de los paquetes IPv4, de manera que IPv6 pueda ser transportado en una red IPv4.

Túneles IPv6 sobre IPv4

Hay varios mecanismos de transición, pero solo vamos a ver los mas usados, 6to4 y Teredo.

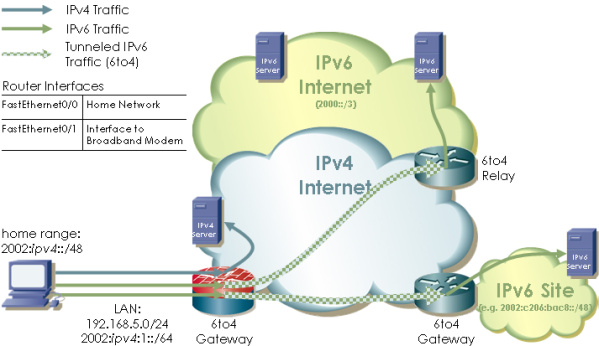

- 6to4 funciona exclusivamente con con direcciones IPv4 públicas, es decir, cuando un equipo se conecta al ADSL a través de un módem USB. Lo que ocurre es que se usa la dirección IPv4 para configurar una dirección IPv6 y un túnel automáticamente, lo que nos permitiría usar IPV6 bajo la red IPv4.

*Recordar, que este mecanismo de transición no es apropiado si se usa NAT.

Ejemplo de 6to4

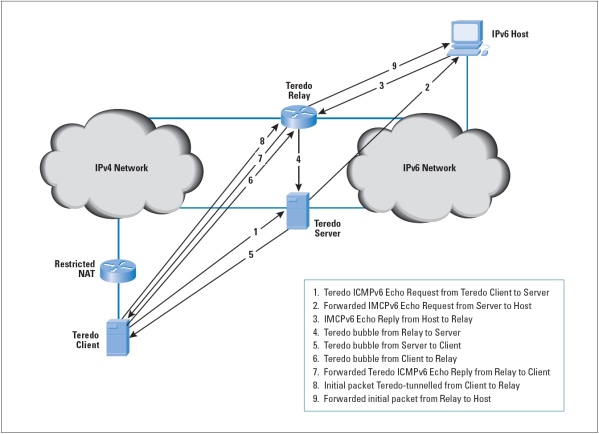

- También contamos con Teredo (en sistemas Linux, Mac OS X y BSD llamado Miredo) que al contrario que 6to4 funciona con direcciones privadas IPv4, es decir, trabaja con NAT. Por ejemplo, cuando una conexión a la red ADSL se realiza con un router en lugar del módem que se usaba en el ejemplo de 6to4. En lo que si se parece a 6to4 es que se genera de forma automática una dirección IPv6 para cada equipo que se conecta al router antes mencionado, con lo que se usa IPv6 a través de la red IPv4.

- Necesita de un servidor Teredo para pode iniciar la comunicación, y que podremos montar en un 2012 Server, el cual se podrá configurar como cliente, servidor o retransmisor.

Roberto García Amoriz (@1Gbdeinfo)

Direccionamiento en Ipv6 (por @1gbdeinfo)

Direccionamiento en Ipv6 por 1gbdeinfo

- Cada Host viene identificado por 64 bits por defecto.

- El número de bit de redes viene dado por un prefijo.

Direcciones globales.

- Son enrutables en Internet, equivaldrían a las publicas IPv4.

- Contienen 16 bits para realizar subneting internos.

- Comienzan por un 2 o un 3 (2000::/3)

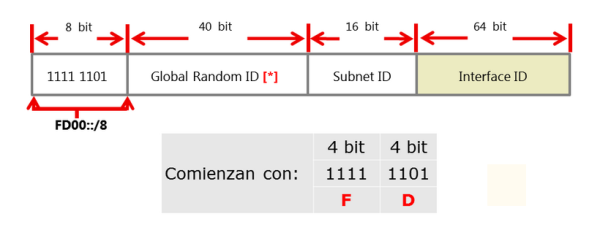

- Son las equivalentes al rango privado en IPv4.

- Contienen 16 bits para realizar subneting internos.

- Requiere ID de organización que es generado de forma aleatoria.

Direcciones Link-local.

- Se generan automáticamente para todos los host en IPv6.

- Seria el «equivalente» al rango APIPA en IPv4.

- Se pueden usar en lugar de mensajes broadcast.

- Incluyen un ID de zona que identifica al interfaz.

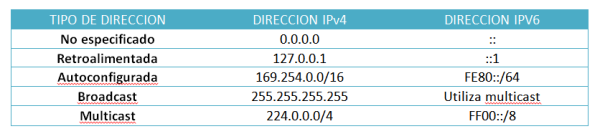

Recapitulando:

Lab 2 configuración ruta estática ipv6 e implementación de rip-ng (ipv6)

Hola a todos

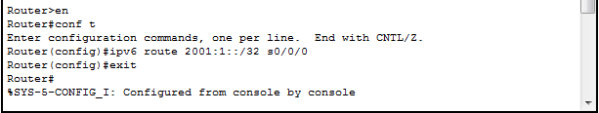

En este nuevo laben la colaboracion con 1gbdeinfo partimos de la configuración anterior, en la cual recordamos teníamos configuradas las direcciones ipv6 local-link que permitían la comunicación de los equipos en cada subnet entre ellos y a su vez la limitaba a ese entorno, y teníamos configurada la conexión serial de ambos routers y existía comunicación entre ellos, en este entorno vamos a dar un pequeño paso más allá y vamos a introducir la comunicación entre todas las subredes mediante la introducción de una ruta estática, para ello y para una mayor claridad vamos a utilizar la ruta estática 2001:1::/32 la cual resume de sobra las subredes configuradas en este ejemplo, se podría utilizar la dirección 2001:1:1::/48 la cual abarca de manera más ajustada las subredes pero prefiero comentarla y si deseáis probar el funcionamiento la configuréis en el lab.

Para proceder a la configuración de la ruta estática en ambos routers, (recordad la norma número 1 del enrutamiento cada router solo conoce su propia tabla de enrutamiento) nos introduciremos en el modo exec privilegiado y posteriormente en el modo de configuración global, y una vez en el mismo introduciremos el comando ipv6 route, el cual si os fijáis va acompañado de la ruta estática que os he comentado antes y la interfaz por la que se alcanzaran, en este caso la s0/0/0, recordad que al indicar la interfaz directamente, como en el caso de ipv4, evitamos la búsqueda recursiva de la dirección ip…(algunas cosas no cambian nunca…)

Debe estar conectado para enviar un comentario.