Hola a todos!

Perdonad por la tardanza! Vamos a continuar con la serie instalar un servidor RADIUS en Windows server 2012, recordemos que hemos configurado el directorio activo, los servicios de certificados de directorio activo, con el rol de autoridad de certificado, hemos configurado todo (si te has perdido algo, te recomiendo que leas, los dos post anteriores 1 y 2) y vamos a continuar donde lo dejamos, instalaremos las políticas de red y servicios de acceso (NPS) y configuraremos el router ZYXEL P660 HW-D1…

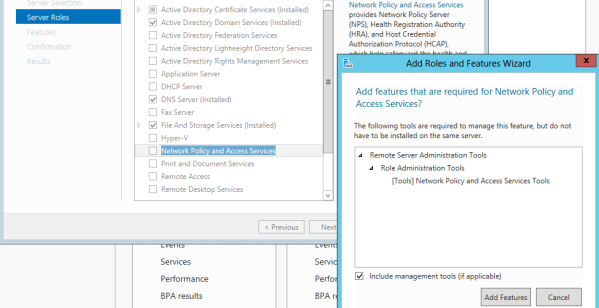

Bien para ello nos dirigiremos al manager del servidor para agregar roles en el servidor y seleccionaremos la opción las políticas de red y servicios de acceso, tal y como se ve en la captura…

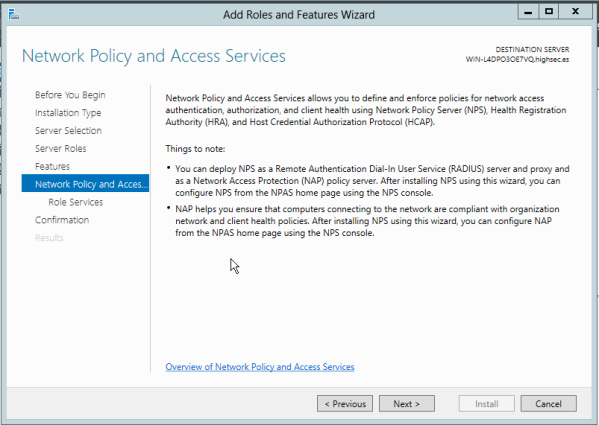

Continuamos el proceso de instalación….

Se nos indica como se observa en la captura que podremos desplegar NPS como Remote Authentication Dial-in Service (RADIUS) server y como proxy así como NAP protección de acceso de red, explicándonos que consiste en que nos aseguramos utilizando NAP en que los equipos que conectemos a la red así como los clientes cumplen las políticas de la empresa…continuamos sin más…

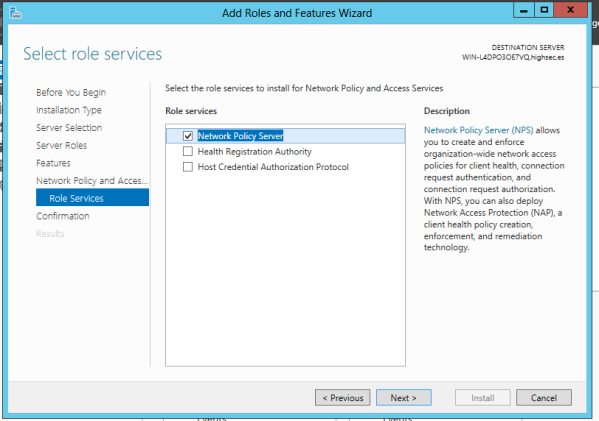

Cuando se nos solicita que introduzcamos los servicios de rol que deseamos marcaremos la opción de servidor de políticas de red (Network Policy Server) y continuamos…

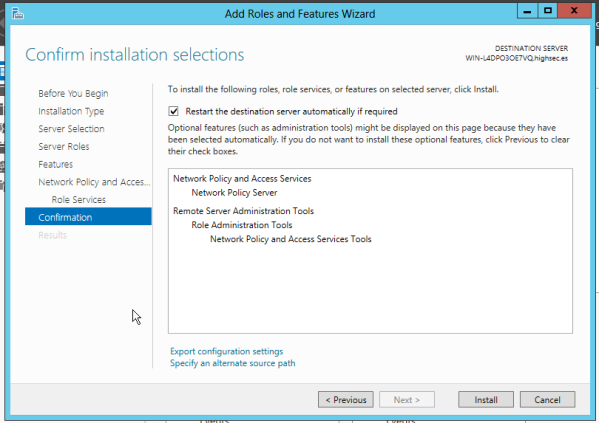

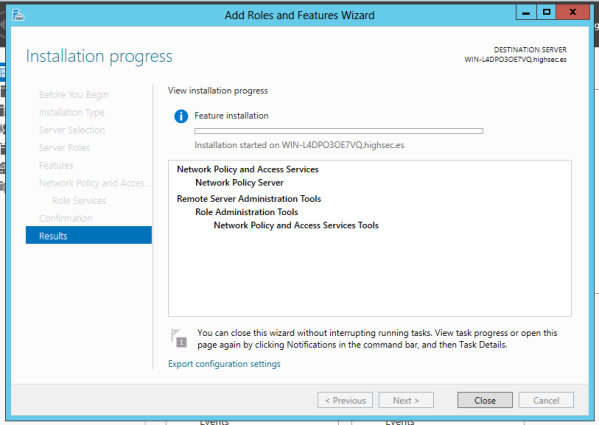

Confirmamos las opciones que deseamos instalar y configurar y marcamos la opción de reiniciar el servidor automáticamente si es necesario y comienza la instalación…

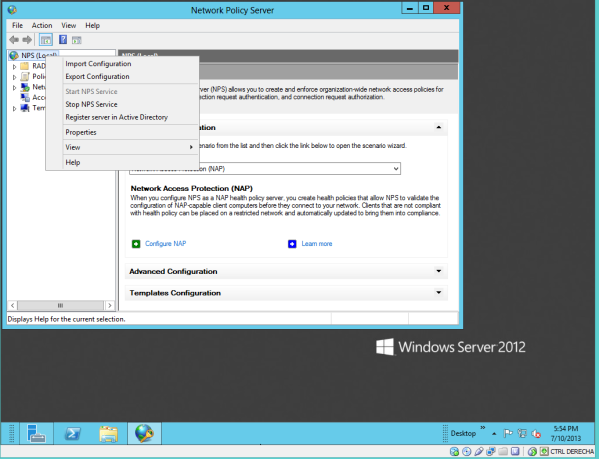

Nos saltamos la parte de la instalación y os muestro la consola de NPS iniciada y lista para ser configurada…

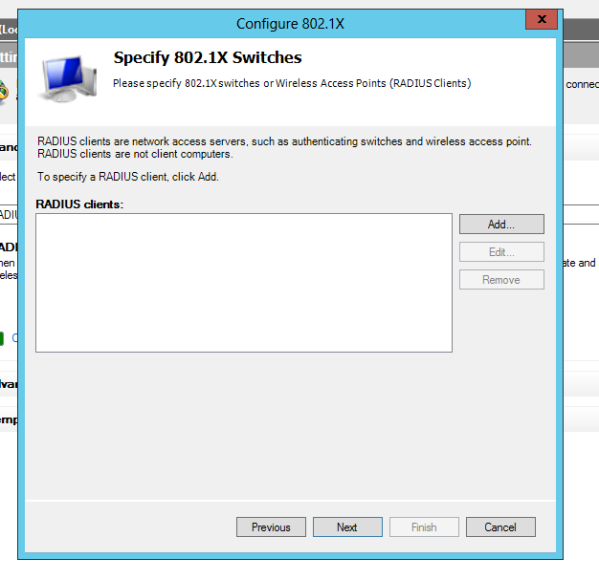

Una vez aquí, en la parte central de la consola cambiaremos la elección y en lugar de NAP seleccionaremos 802.1X y pulsaremos añadir…

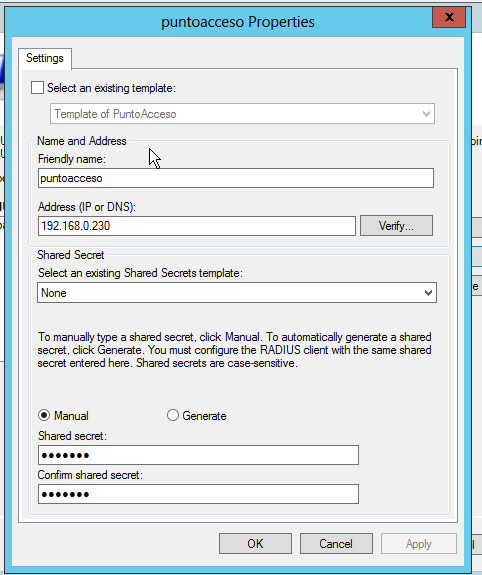

y nos cargara la siguiente ventana, en la cual introduciremos como se observa el nombre de nuestro dispositivo y la dirección ip del mismo también configuraremos el “secreto compartido” de forma manual como se observa en la captura…

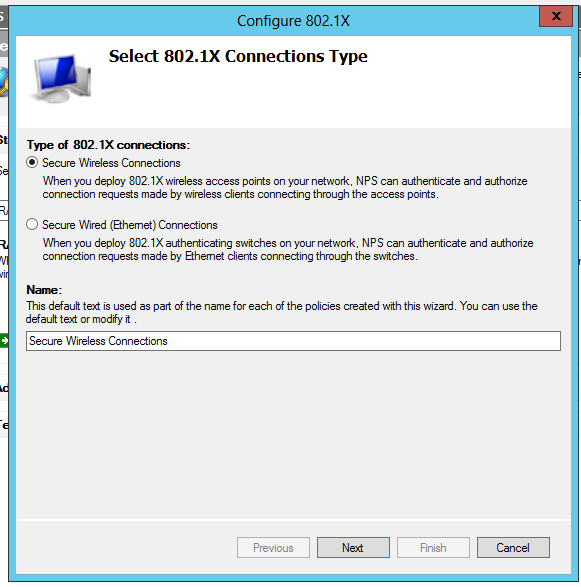

Una vez pulsado aplicar como observareis continuamos con el configurador en el cual seleccionamos la opción de conexión inalámbrica segura y la dejamos el nombre por defecto…

Y seleccionamos en el siguiente paso del configurador el tipo de EAP para esta política en esta ocasión seleccionamos la opción PEAP, (Protected EAP)…

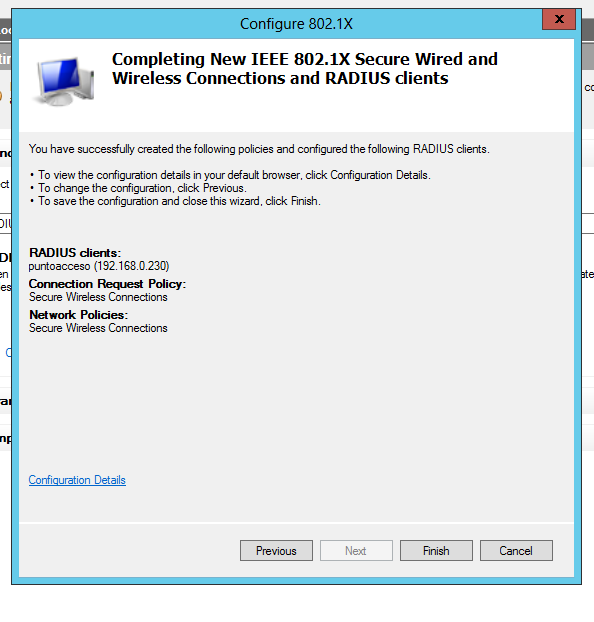

Y se nos informa que se ha creado con éxito las conexiones cableadas e inalámbricas EEEI 802.1X y los clientes RADIUS.

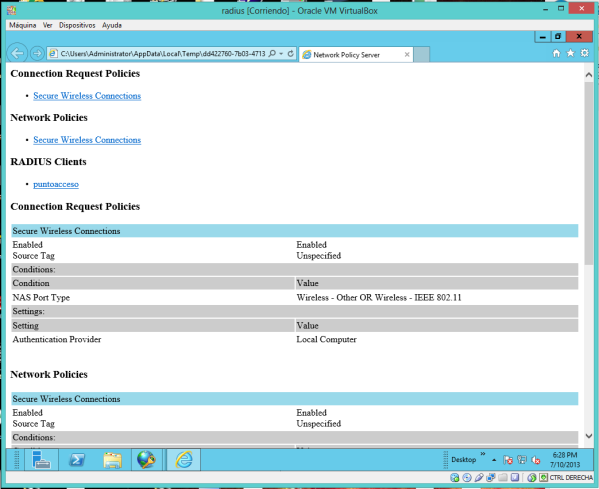

Bien llegados a este punto comprobaremos los detalles de la configuración pulsando en configuration details que se encuentra en la parte inferior derecha de la ventana superior…

Vemos un pequeño resumen con las configuraciones…

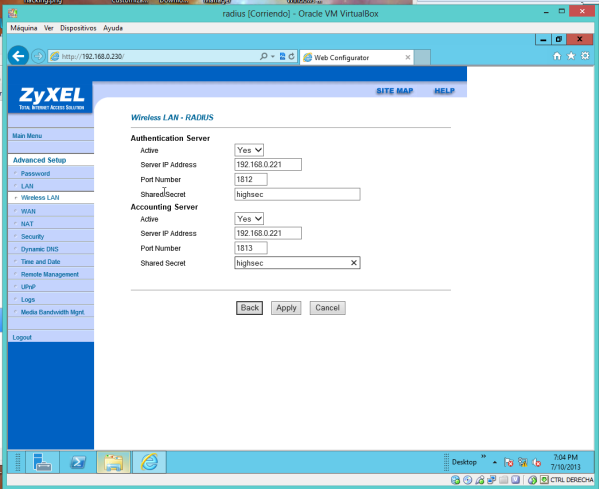

Y pasamos a la configuración del punto de acceso, se ha realizado en un router wifi de la marca ZYXEL modelo P660 HW-D1, se ha configurado en modo bridge para no utilizar las capacidades de enrutamiento ya que no proporciona conexión con Internet, hecho este apunte observemos cual ha sido la configuración realizada sobre el mismo…

Como observamos en la pestaña de configuración avanzada en la pestaña de Wireless LAN hemos marcado que estén activos el servidor de autenticacion y el servidor de cuentas hemos introducido sus respectivas direcciones ip que en este caso son la misma puesto que ambos roles se encuentran instalados en el mismo servidor así como los puertos siendo el 1812 para el servidor de autenticacion y el 1813 el servidor de cuentas así como en ambos hemos configurado el secreto compartido que es highsec…

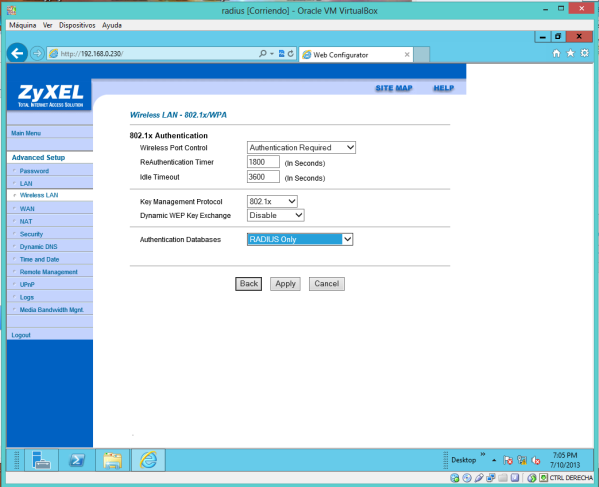

Y en esta siguiente captura de la configuración avanzada de wireless lan observamos como hemos configurado que la autenticacion es requerida, con los tiempos por defecto, que el protocolo de gestión de claves es 802.1X y el intercambio de llaves wep esta desconectado, también especificamos que la base de datos de autenticacion es RADIUS ONLY no siendo ninguna de las formas híbridas de autenticacion guardamos los cambios y saldremos de la interfaz de configuración del router y en la consola NPS pulsamos en Radius Clientes veremos como aparece nuestro punto de acceso activado con su dirección ip de esta forma…

Y este es el final de la serie de momento en la siguiente entrada crearemos usuarios de prueba, configuraremos los clientes… y si todo va bien configuraremos algún BYOD, para una demostración cercana de la implementación de este servidor…

Disculpad de nuevo la tardanza y espero que os resultara útil.

Hasta pronto

la verdad excelente! mas aun cuando sumaste el tema del switch cisco, faltará mucho para la cuarta parte?

podrias tocar el tema de como forwardear a una vlans de sanidad o a algun grupo radius de sanidad, tanto interno como externo me refiero por este último a client access

Muchas Gracias!!!

Gracias por tus comentarios! El tema de las vlans se tocara en un futuro pero con maquinas virtuales, desde este blog no se anima a realizar actividades ilegales, sino a conocer las bases de la seguridad informatica, y siempre con un white hat calado.

La serie Radius en principio esta acabada, solo quedaria configurar los clientes, y poco mas…aunque en un futuro se tratara de atacar, pero no te se decir cuando.

Un saludo

Calculas que (aunque escueta) habrá una 4ta y última parte? podrias decirme…….? y como siempre muchas gracias

Hola Daniel

Pues no estoy seguro de que se vaya a continuar, poco queda por hacer y configurar lo importante esta hecho.

No obstante me lo apunto y a ver si saco tiempo!!

Un saludo y gracias a ti

Buenas jctalfa, primero gracias por esta serie de articulos muy interesantes y que nos ayuda a muchos Sysadmins,

Te cuento una cosa que me pasa y me esta volviendo un poco loco. tengo todo el servidor radius montado y la wifi (controladora Meru MC1550) configurada. y me pasa una cosa curiosa. los usuarios con equipos BYOD (smartphones, portatiles personales etc) no me dan nignun problema. se va a conectar, les pide usuario y contraseña y acceden sin problemas. Lo curioso es que los equipos que estan añadidos al dominio, y los cuales deberian auteticarse directamente con el inicio de sesion, no funcionan. al intentar conectarme a la red wifi, no me pide usuario y contraseña, cosa que es normal al autenticar con la sesion, pero no fuciona. Siempre me dice que no hja sido posible conectar y no me da mas informacion ni pistas de que podria estar pasando

Te ha sucedido algo parecido, o sabes a que puede ser debido?

Mil gracias una vez mas

Hola Josu

Ante todo gracias por tu comentario!! es un cumplido!! en cuanto a tu problema… No lo he visto nunca!!… pudiera ser un error de permisos?…

Hola Josu, tengo el mismo problema que tu, lo llegaste a solucionar?

radius y AAA L2 es un tema que me apasiona realmente, vos podes contarnos algo mas sobre AAA y parametros bioelectronicos?

y como cisco se adapta a este servicio?

que tal son los equipos tacacs server de CISCO?

Hola Daniel

Antes de nada darte las gracias por los comentarios, decirte que no te puedo decir mucho sobre las configuraciónes con sensores biometricos puesto que no tengo experiencia con ellas, sin embargo todos los dispositivos cisco son altamente configurables y para mi gusto de lo mejor que hay.

Un abrazo!

Hola, he tenido que configurar un entorno de pruebas para autenticar a los equipos cliente que se conectan a un switch, utilizando un Servidor NPS como Servidor RADIUS.

El problema es que en los equipos cliente al intentar autenticar con un usuario autorizado me sale «Error al autenticar», y en el Visor de Eventos del Servidor NPS me sale que se denegó la solicitud de acceso por usar un nombre de usuario desconocido o contraseña incorrecta, pero cuando pongo un nombre de usuario y contraseña de un usuario que no está autorizado entonces me sale que se denegó el acceso por no cumplir las condiciones de la directiva de red. No entiendo por que me está saliendo éste error, ya que el nombre de usuario y la contraseña si son los correctos. No se si es un problema de los certificados, si es problema del cliente radius (el switch) o cual puede ser el problema.

Aquí está documentado paso a paso todo lo que he hecho . editado

Si puedes echarle un ojo y ver donde puede estar el problema, estaría muy agradecido.

Un Saludo.

Hola

He estado mirado por la red y ese modelo de switch en según que firmwares da ese problema exactamente…

Busca, revisa y actualiza…y prueba de nuevo!!!

Un saludo

Saludos jctalfa, excelente serie de artículos, me gusto mucho y eres muy bueno, sin embargo tengo una duda ¿será posible hacer todo esto pero integrarlo a un servidor freeRadius sobre fedora 22? Es decir la parte del active directory en Windows server 2012 y la parte de Radius en fedora 22 con freeRadius.

Michas gracias por tu atención.

Hola

En teoría si se podría hacer, no conozco freeradius (no he trabajado con el a ese nivel) pero no veo el problema.

Un saludo